Hacking Team vendía programas de vigilancia a dictaduras y gobiernos que los usaron para abusar de los derechos humanos. Cuando se hizo público, la empresa se hundió. Ahora, otra compañía intenta relanzar el negocio asegurando que se usará de forma legal, pero los expertos dudan de que eso sea posible

Se suponía que los programas espía (spyware) son invisibles e imposibles de rastrear. Pero al final la compañía que los creó fue atrapada y denunciada.

Cuando en 2014 la empresa italiana Hacking Team cumplía una década de funcionamiento, su principal negocio se centraba en un servicio de vigilancia a nivel mundial. Gobiernos de todo el mundo, incluidas algunas de las dictaduras más conocidas, compraban su avanzada tecnología de vigilancia, llamada Sistema de Control Remoto (RCS, por sus siglas en inglés). El sistema se usó para robar datos de cualquier persona a la que el cliente señalara de forma encubierta. Cuando los investigadores finalmente empezaron a descubrir a qué se dedicaba Hacking Team, su lista de objetivos incluía a algunos activistas de derechos humanos y a periodistas.

En 2015, los hackers fueron a por Hacking Team. Un total de más de 400 gigabytes de datos procedentes de correos electrónicos, facturas y códigos fuente fueron publicados. La cuenta de Twitter de la propia empresa, hackeada también, anunció la filtración.

Para el gran público, la compañía se estaba dedicando a ayudar a los regímenes represivos del mundo. Para los colegas de la industria, se trataba de una empresa de hackers que fue hackeada. Sus clientes se empezaron a alejar de ella, e incluso los estudiantes empezaron a ser reacios a trabajar ahí.

Ahora, casi cinco años después, Paolo Lezzi espera revivir a esta desprestigiada organización, convirtiendo ese desastre en un negocio rentable.

El nuevo régimen del espionaje

Conocí a Lezzi en la reciente feria de alta tecnología para la defensa y ejército celebrada en París (Francia). Poco menos de un año antes, compró Hacking Team, le cambió el nombre, la unió a su propia compañía y se propuso a resucitar el negocio que antes era tan poderoso.

Mi primera pregunta para el jefe de una compañía de spyware vinculada a los regímenes represivos era obvia. "¿Cómo se asegurará de que no haya abuso?".

Lezzi inhaló lentamente mientras pensaba sobre la pregunta. Levantó la vista y señaló las ametralladoras a pocos metros de donde estábamos. Y alzando las cejas, me contestó con otra pregunta: "¿Por qué todos nos hacen esta pregunta a nosotros, pero nadie se la hace a ellos?". Lezzi es el propietario de Memento Labs y de su empresa matriz, InTheCyber. Memento Labs se formó en marzo cuando Lezzi adquirió Hacking Team.

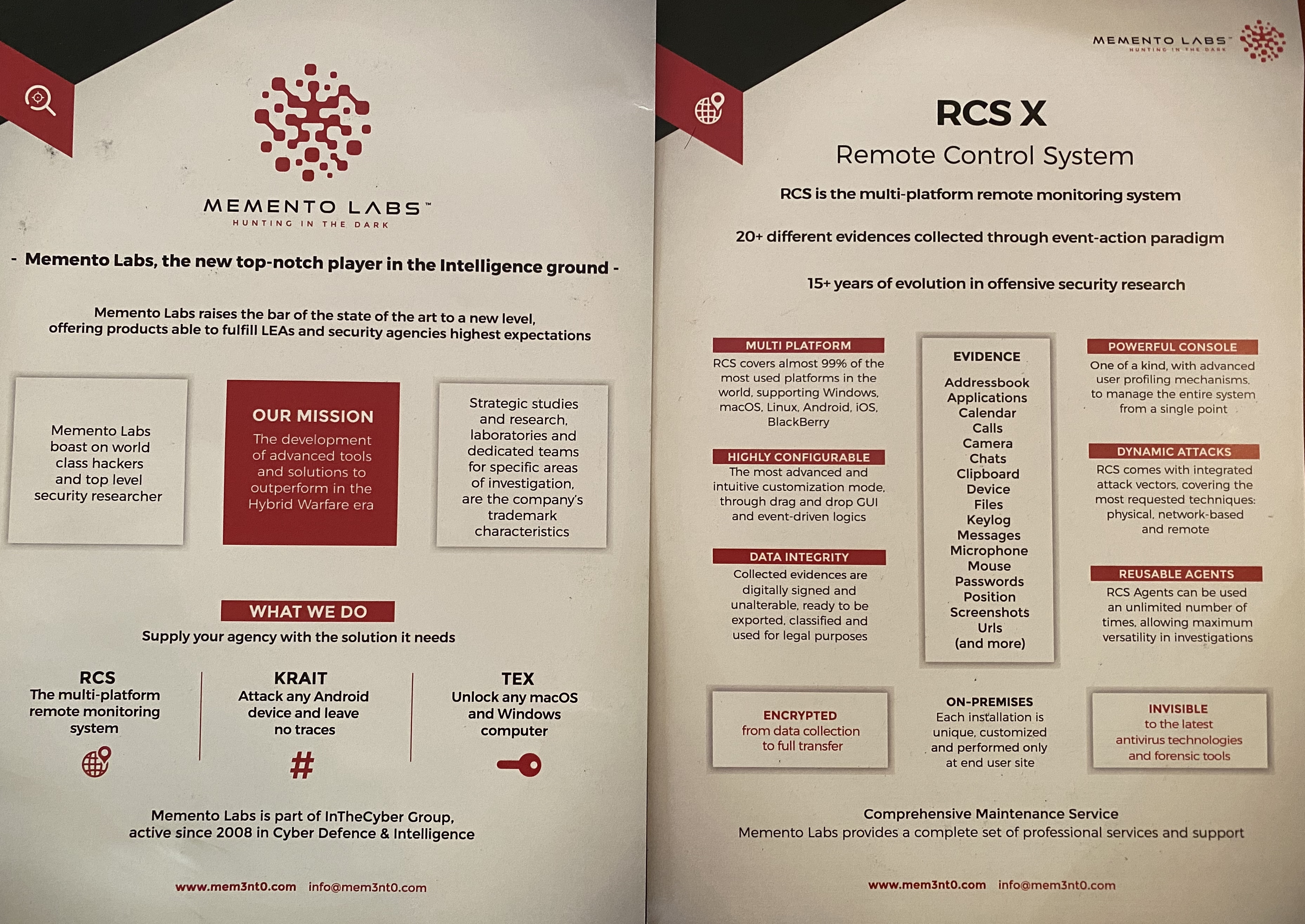

Foto: Memento Labs anuncia sus productos a potenciales clientes. Créditos: Patrick Howell O'Neill

Aquella adquisición reunió a los ingenieros que quedaban de Hacking Team y al equipo de investigación y desarrollo de InTheCyber. La compañía adoptó su nuevo nombre de perfil más bajo y empezó a reconstruirse. Este año hizo su debut público en las principales conferencias de la industria de vigilancia ISS World en Praga (República Checa) y Milipol en París, donde le conocí. El responsable añadió: "Nos hemos rediseñado por completo. Estamos desarrollando las mejores herramientas posibles para apoyar la aplicación de la ley".

"Imposible de detectar"

Memento Labs (con su eslogan: "Cazando en la oscuridad") vende una variedad de impresionantes herramientas de espionaje. Su producto KRAIT permite "atacar cualquier dispositivo Android sin dejar rastros", tomando el control del dispositivo para vigilarlo sin que el objetivo tenga que hacer nada.

La compañía ofrece lo que denomina como un "implante fiable" para introducir KRAIT en el dispositivo del objetivo. Eso significa que el malware se introduce desde lo que a la víctima le parece una fuente conocida. Es un servicio que "hace que la campaña de ingeniería social sea fácil". KRAIT es un pequeño agente escondido dentro de las aplicaciones legítimas.

El programa puede robar contraseñas del objetivo. También puede lanzar cualquier cantidad de exploits, unas herramientas muy valoradas y en constante cambio que aprovechan las vulnerabilidades de seguridad digital para entrar dentro del software y tomar el control. Las comunicaciones entre KRAIT y los servidores de comando y control del atacante se camuflan al moverse por los servicios online y aplicaciones de confianza.

La empresa detalla: "Las cargas útiles nunca se almacenan en los dispositivos del objetivo, lo que hace que sea casi imposible descubrir la existencia del agente y sus capacidades". Cuando KRAIT toma el control de nuestro teléfono, deja de ser nuestro teléfono. Los datos de ubicación del dispositivo, micrófono, cámara, llamadas, contactos, sistema de archivos, mensajes de texto y otras cosas pasan a pertenecer al hacker que compró KRAIT.

"Lo que resulta especialmente preocupante es que los productos como KRAIT están diseñados para infectar silenciosamente y vigilar de manera invisible incluso a 'objetivos paranoicos' que podrían tener un alto nivel de conciencia de seguridad digital", subraya el investigador del Laboratorio de Ciudadanos (Citizen Lab) de la Universidad de Toronto (Canadá) Bill Marczak, quien dirigió una investigación previa sobre Hacking Team. "Estos productos son una combinación perfecta para los que violan los derechos humanos y buscan herramientas para atacar a la sociedad civil cada vez más vigilante", añade.

El suceso más grave

El producto estrella de Memento, RCS X, es la última versión de RCS, el increíblemente efectivo software espía descubierto en 2012 y que se usaba contra periodistas y activistas de derechos humanos en todo el mundo árabe y en Washington (EE. UU.). Citizen Lab ha identificado a otros usuarios gubernamentales de RCS, incluidos los regímenes autoritarios desde Egipto y Etiopía hasta Arabia Saudita y Sudán. Ha sido detectado por ahí tan recientemente como el año pasado.

Como resultado de 15 años de desarrollo, RCS X ofrece una infección "invisible" en el "99 % de las plataformas más utilizadas en todo el mundo", incluidos macOS, Linux, Android, iOS y BlackBerry. La herramienta infecta cualquier número de objetivos aprovechando las vulnerabilidades de seguridad. Una consola puede gestionar todas las infecciones y recoger datos cifrados y firmados criptográficamente de las aplicaciones, calendarios, mensajes, contraseñas y demás. Con RCS X, el hacker puede controlar el micrófono y la cámara, tomar capturas de pantalla y, en última instancia, obtener el control completo del dispositivo.

El spyware tiene un largo historial de ventas y usos exitosos, aunque en muchos casos fueron detectados, a pesar de las promesas de invisibilidad, y acabaron contribuyendo a la desaparición de Hacking Team. Su capacidad de pasar inadvertido será clave para cualquier futuro éxito de Memento Labs.

Más rápido que la ley

Memento solo venderá sus productos a las fuerzas oficiales de orden público, a las agencias de inteligencia y a los ejércitos. La compañía solicita y requiere el permiso de exportación de las autoridades italianas, las mismas que revocaron la licencia global de Hacking Team en 2016 después de que aparecieran pruebas de que el producto fue utilizado en países como Sudán, Arabia Saudita y Egipto y vinculado a abusos contra los derechos humanos.

Pero las leyes que rigen la industria no son suficientemente buenas, afirma la antigua diputada del Parlamento Europeo Marietje Schaake. En repetidas ocasiones, la responsable alertó de la tecnología de vigilancia que se construía y vendía en Europa. La primera vez que se topó con esas herramientas fue durante la Primavera Árabe, el movimiento prodemocrático en el Medio Oriente. Hacking Team vendió spyware como RCS a la dictadura egipcia.

Schaake añade: "No me sorprendió que los dictadores hicieran cualquier cosa para mantener el control del poder. Lo que me sorprendió fue que estas herramientas procedieran de países en democracia".

La carrera de una década de Schaake en la parte legislativa de la UE estuvo marcada por los esfuerzos para aumentar la responsabilidad legal y la transparencia en la industria de la vigilancia para evitar los tipos de abusos que hicieron famosa a la compañía Hacking Team.

La antigua diputada recuerda: "La tecnología iba más rápido que las leyes. Todas las leyes que rigen las exportaciones solían venir del campo de la seguridad. No hubo un componente de derechos humanos hasta después de los acontecimientos como la Primavera Árabe y el asesinato de Jamal Khashoggi. Italia en particular iba lenta, siempre en contra de las restricciones y de las sanciones. Los italianos prefieren ser 'pragmáticos'".

Lezzi asegura que Memento Labs está dando un paso técnico para evitar los abusos: la compañía limita el número de "agentes" de software que vende a los gobiernos. Y son los agentes los que pueden espiar y controlar un dispositivo.

Lezzi detalla: "Si vendemos miles de agentes, podría pasar que no se usen de acuerdo a la ley". Y señala que algunos competidores de la industria venden exactamente esa misma capacidad de espionaje de forma masiva e indiscriminada. Por el contrario, él limita el número de agentes vendidos para que la tecnología Memento llegue a 25 o 50 infecciones. "Es imposible abusar de los derechos humanos con solo 50 agentes", asegura.

Sin embargo, no hay forma de que Memento detecte directamente el abuso por parte de los gobiernos que utilizan sus herramientas de vigilancia, por lo que el uso final del spyware está fuera del control de Lezzi.

Bill Marczak duda de que las medidas de contención de Memento Labs funcionen, y señala un caso de 2014 en el que el Gobierno etíope usó el spyware de Hacking Team para atacar a periodistas. "El Gobierno de Etiopía no tuvo problemas en perseguir a los periodistas y a los grupos de oposición con 50 agentes vendidos por el predecesor de Memento, la empresa Hacking Team", explica.

De hecho, el nuevo material publicitario para RCS X también promete que "los agentes de RCS se pueden usar un número ilimitado de veces, lo que permite la máxima versatilidad en las investigaciones" y, al parecer, hay pocos límites aplicables.

Reconstruir la imagen y el negocio

Memento se enfrenta a una batalla que no solo consiste en renovar su reputación, sino también necesita restablecerse en el mercado. La industria de la vigilancia tiene muchos competidores muy capaces. Las empresas israelíes están abriendo nuevos caminos tecnológicos y políticos. No es fácil competir con un gigante de la industria de vigilancia del tamaño del Grupo NSO de Israel.

Por otra parte, se trata de una industria en auge: nunca se habían vendido tantos productos de vigilancia y spyware como en la feria Milipol de este año. Si hay más competidores en la industria, también habrá más dinero y una mayor demanda de países de todo el mundo.

La mayoría de los países carecen del enorme presupuesto y de las capacidades de vanguardia de las agencias de inteligencia estadounidenses. Memento Labs espera construir un negocio lucrativo al crear la diferencia entre los países de tamaño medio que quieren realizar sus ambiciones en el ciberespacio a bajo precio. Otra cuestión completamente distinta es si la compañía será capaz de evitar las catástrofes que condenaron a su predecesor.