Buscar

La búsqueda encontró 7740 resultados en 3.148 segundos.

Resultados de la búsqueda

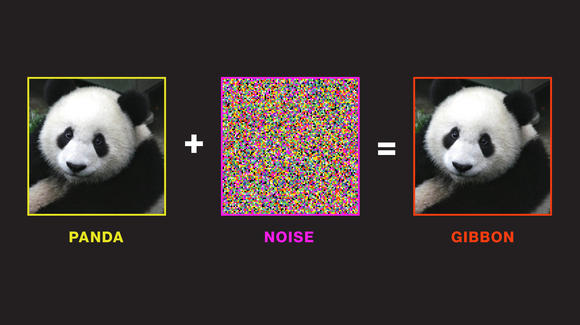

Claves para que la IA no se deje engañar con patrones falsos

Resulta increíblemente fácil manipular a una inteligencia artificial para que clasifique imágenes de forma incorrecta. Para evitarlo, un equipo propone entrenar al sistema para que solo tenga en cuenta los patrones reales que de verdad están vinculados a las imágenes. Sin embargo, no funciona al 100 %

5 años

El futuro viaje de la Tierra a la Luna a bordo de un ascensor espacial

Físicos y escritores de ciencia ficción han fantaseando con la idea de crear ascensores para reducir el coste de alcanzar otros planetas, pero su construcción no se consideraba viable. Ahora, dos investigadores quieren anclar un cable al satélite para lograrlo

5 años

Enérgicos, suaves o exigentes: la nueva tendencia de los gimnasios son entrenadores de IA

Pantallas LED de pared a pared, algoritmos y sensores de seguimiento del movimiento permiten a Lumin Fitness ofrecer entrenamientos supervisados sin interacción humana

1 año

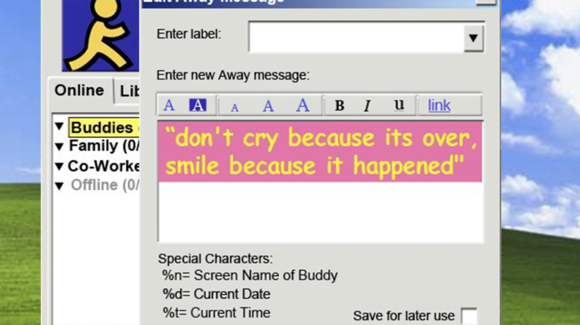

AOL Instant Messenger se jubila pero su influencia vivirá para siempre

Esta plataforma de mensajería se convirtió en el primer gran gigante de la comunicación por internet y gran parte de su estructura, como las listas de contactos, sigue vigente en la mayoría de sistemas de chats actuales. Hasta Mark Zuckerberg le ha dedicado un adiós

7 años

El ciberespionaje ha aumentado tanto que ya es imposible de frenar

La industria global de los hackers por contrato no para de crecer, tanto en catálogo de productos como en clientes y negocio generado, sin que la sociedad sea consciente de su enorme impacto negativo en el mundo. La única forma de detenerla será mediante el mercado, si empiezan a perder dinero

3 años

Sale a la luz una nueva forma de hackear la comunicación cuántica

Aunque la criptografía cuántica promete transmisiones de información 100 % seguras, las brechas del mundo físico siguen amenazando esta seguridad. Un equipo de investigación acaba de descubrir otra estrategia que los hackers pueden usar para interceptar los mensajes sin ser descubiertos

5 años

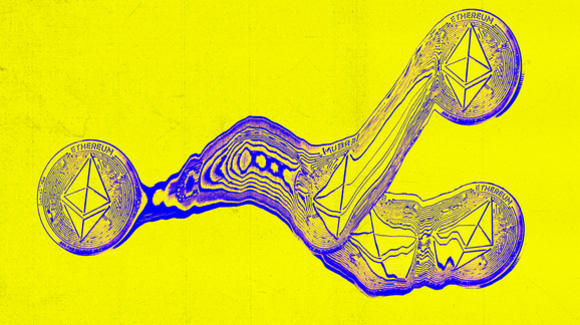

Seis claves sobre los problemas presentes y futuros de Ethereum

La actualización Constantinopla tuvo que volver a retrasarse tras el hallazgo de un fallo de software. El episodio ha reabierto el debate sobre si la cadena de bloques debe estar 100 % descentralizada si aspira a convertirse en una versión de internet basada en 'blockchain'

5 años

"Jamás me conectaría a la red wifi de Starbucks"

Bancos, gobiernos, hospitales; para el experto en ciberseguridad Avi Biran todo está en riesgo y España es uno de los países más vulnerables

9 años

Cómo hackear una GAN para destapar las identidades de su entrenamiento

Dos técnicas diferentes permiten acceder a los datos originales, como las caras, que se usan para entrenar redes generativas antagónicas capaces de crear imágenes ultrarrealistas, pero falsas, conocidas como 'deepfakes'. Ambas investigaciones son una alerta más de los riesgos de privacidad de este tipo de inteligencia artificial

3 años

¿Es el Galaxy Gear de Samsung el primer reloj inteligente?

Puede que el nuevo reloj inteligente de Samsung sea el esfuerzo más logrado hasta la fecha, pero eso no significa que vaya a ser un éxito.

11 años

Cómo sacar tajada de los créditos forestales sin proteger el planeta

Una investigación revela que distintas ONG y propietarios ganan millones en el mercado del carbono alegando conservar árboles que probablemente nunca pensaban talar. En lugar de luchar contra el cambio climático, esta práctica común podría estar aumentando las emisiones de gases de efecto invernadero

3 años

Esto es lo que pasa cuando un humorista le pide ayuda a la IA

"He probado 'prompts' para que la IA sea divertida, sorprendente, interesante o creativa, pero no funciona"

7 meses

La COVID-19 acelera la destrucción de empleos a manos de robots

Se suponía que las máquinas debían asumir las tareas más peligrosas, pero ahora el peligro está en los trabajadores humanos, y los autómatas podrían ser la solución. Cada vez más almacenes, supermercados y entornos hospitalarios los utilizan para tareas rutinarias y de riesgo con el fin de evitar contagios

4 años

El universo creó los aminoácidos poco después del Big Bang

Parece que colonizaron el universo primitivo mucho antes de que surgiera la vida, unos 9.000 millones de años antes. Esto contradice la clásica idea de que estas moléculas son un indicio del potencial de crear vida y complica las investigaciones que intentan descubrir su origen

6 años

Menos velocidad: la ONU marca un objetivo de cero emisiones para los grandes buques

Barcos más lentos y nuevos combustibles podrían ser parte de la solución

1 año

Los robots domésticos útiles están un paso más cerca gracias a Facebook

La red social lanza una competición en la que los sistemas de inteligencia artificial deben responder a una pregunta simple sobre un hogar. Primero deben entender la pregunta y después apañárselas para dar con la respuesta dentro de un entorno doméstico virtual realista

6 años

Cómo destrozar el sector de la inteligencia artificial de todo un país

Durante años, EE. UU. ha liderado la investigación en inteligencia artificial, pero una serie de nuevas políticas gubernamentales amenazan con destruir su liderazgo. Los recortes en financiación se unen a una posible reforma fiscal que aumentaría las tasas de los estudiantes universitarios

7 años

Por qué Microsoft puede estar fabricando un teléfono inteligente para China

Aunque signifique enfrentarse a sus socios de hardware, el mercado chino es demasiado grande y crece demasiado como para ignorarlo.

12 años

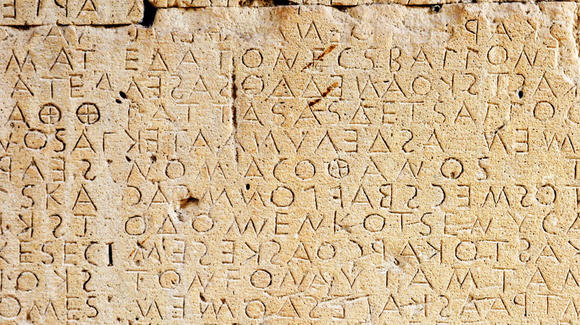

La IA aprende a traducir lenguas muertas automáticamente

Se trata de un avance extraordinario que podría llegar a descifrar idiomas antiguos que se han perdido. El enfoque se basa en poner límites a la inteligencia artificial más allá de los datos disponibles. El algoritmo ni siquiera necesita saber qué significa cada palabra

5 años

Permitir ciberataques vengativos contra los hackers es una idea pésima

EE. UU. se está planteando permitir el contrahackeo, es decir, que los particulares que han sufrido un ataque informático puedan perseguir a sus atacantes. A continuación le ofrecemos una lista de argumentos por los que el proyecto supondría más daños que beneficios