Gobiernos, bancos, Naciones Unidas, Google y PlayStation han sido víctimas de la cirberguerra. Sus consecuencias son cada vez más graves

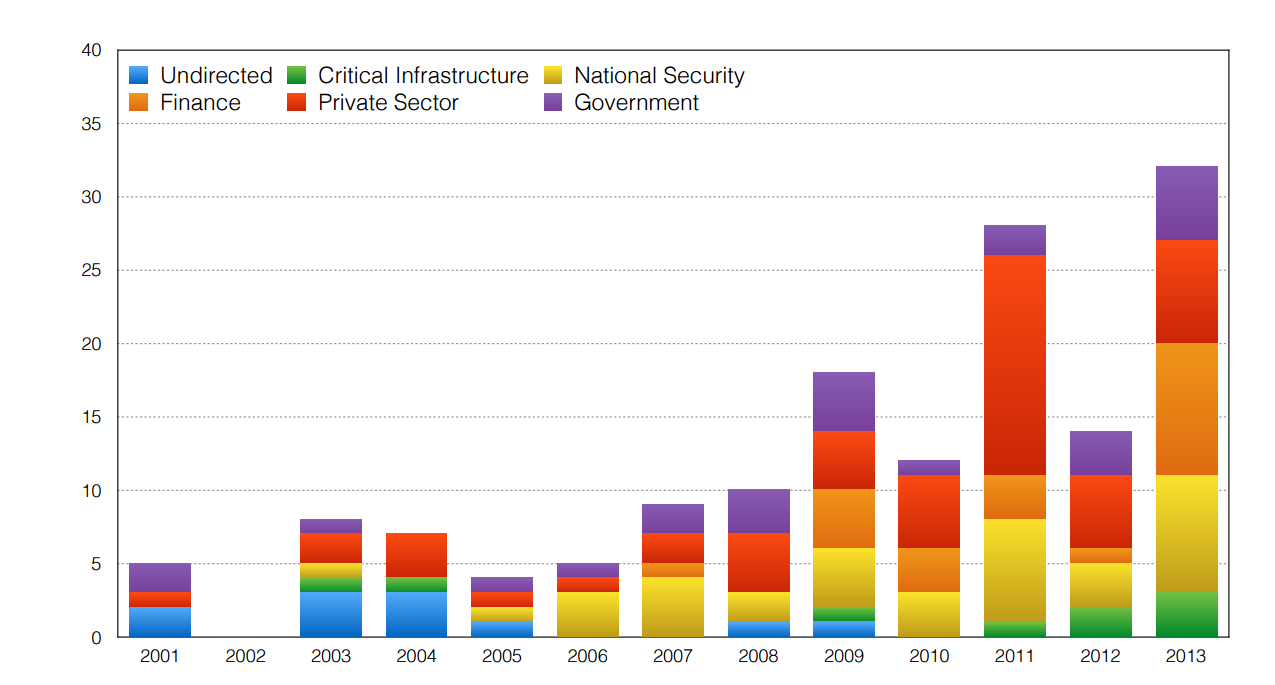

El mundo cibernético es un lugar peligroso. Pero el grado de peligrosidad resulta difícil de medir. El mes pasado, Tavish Vaidya de la Universidad de Georgetown en Washington, D.C. (EEUU) habló de los ciberataques más notorios del siglo XXI y concluyó que la tendencia está aumentando a gran ritmo. El experto asegura que debemos tomar precauciones con urgencia para proteger nuestros datos importantes.

De forma preocupante, dice que los mismos ataques se producen una y otra vez. "Los ataques que se aprovechan de vulnerabilidades conocidas no amainan", dice. "Esto demuestra que no estamos aprendiendo las valiosas lecciones de las experiencias del pasado".

Aquí detallamos los 20 ciberataques más infames de su trabajo de investigación.

20. Abril de 2001: Un avión espía EP-3E de la marina estadounidense colisionó con un avión de combate J-811 chino mientras sobrevolaba el Mar de la China Meridional cerca de la isla de Hainan. El piloto del avión chino se eyectó, nunca fue encontrado y se le dio por muerto. El avión estadounidense sufrió importantes daños y se vio obligado a realizar un aterrizaje de emergencia en Hainan, donde el ejército chino apresó a los 24 tripulantes.

El incidente dio paso a una ciberbatalla de un mes de duración entre hackers de Estados Unidos y China en la cual cada bando vandalizó páginas web relacionadas con los gobiernos mientras se culpaban mutuamente de haber causado el incidente aéreo.

La tripulación estadounidense finalmente fue puesta en libertad después de que Estados Unidos emitiera una carta dirigida a las autoridades chinas lamentando el incidente.

19. Abril de 2007: El estado del mar Báltico de Estonia sufre un ciberataque continuado perpetrado por un amplio conjunto de botnets (redes de robots informáticos que se ejecutan de manera autónoma y automática) procedentes de todo el mundo. La mayoría fueron ataques de denegación de servicio que inundan un servidor con tal aluvión de peticiones en línea que el servidor se ve incapaz de aceptar nuevas conexiones y en esencia queda inhabilitado.

Los principales objetivos fueron las páginas web del presidente de Estonia, del Parlamento, de los ministerios gubernamentales y de las organizaciones de noticias. Sin embargo, varios bancos también sufrieron ataques y uno informó de haber sufrido a consecuencia pérdidas que ascendían al millón de dólares (unos 900.000 euros). El país finalmente se aisló del internet exterior para poner fin a los ataques.

El ataque se produjo en medio de una creciente tensión entre Estonia y Rusia sobre la reubicación de tumbas de guerra de la era soviética.

Los expertos en ciberseguridad creen con una certeza casi total que Rusia fue el responsable del ataque, aunque el país negó su participación. En 2009, un grupo apoyado por el Kremlin afirmó su responsabilidad.

18. Septiembre de 2007: Aviones F-15 y F-16 israelíes bombardearon una supuesta planta de armas nucleares en Siria después de burlar misteriosamente la sofisticada red rusa de defensa aérea. Varios comentaristas especularon que Israel hackeó esta red utilizando un programa informático conocido como Suter, diseñado para inhabilitar redes de comunicaciones enemigas. Suter fue desarrollado por BAE Systems y funciona mediante el bombardeo de sistemas de radar con datos que incluyen falsos objetivos y mensajes engañosos.

17. Agosto de 2008: El ejército ruso invade el país vecino de Georgia después de una disputa prolongada sobre las regiones georgianos de la República de Osetia del Sur y Abjasia, que proclamaron su independencia con el apoyo de Rusia. Sin embargo, en las semanas anteriores a la invasión, numerosas páginas web georgianas gubernamentales y de noticias fueron inhabilitadas por ataques de denegación de servicio y también fueron vandalizadas por hackers. El gobierno ruso negó su participación, diciendo que algunos individuos rusos habían tomado la iniciativa de lanzar los ataques por su cuenta.

16. Enero de 2009: Páginas web pertenecientes a las Fuerzas de Defensa de Israel y el Banco de Descuento de Israel fueron inhabilitadas por ataques de denegación de servicio y vandalizadas por hackers, junto con otras páginas web de pequeñas empresas y órganos gubernamentales. Los ataques se realizaron en protesta contra la acción militar israelí en Gaza. Israel culpó a los hackers de la antigua Unión Soviética que habían sido financiados por grupos propalestinos como Hamas o Hezbollah.

15. Julio de 2009: Las principales páginas web gubernamentales, financieras y de noticias de Corea del Sur fueron inhabilitadas mediante ataques de denegación de servicio que duraron varios días. Algunas páginas de Estados Unidos también fueron afectadas. Corea del Sur culpó al ministerio de telecomunicaciones de Corea del Norte.

14. Alrededor de 2003: Cientos de redes pertenecientes a la NASA y varias agencias gubernamentales de Estados Unidos fueron vulneradas en una serie de ataques coordinados denominados en clave como Lluvia de Titanes. Los ataques duraron tres años y también tuvieron por objetivo redes que pertenecen a contratistas militares de varios laboratorios del gobierno como Sandia National Laboratories, Lockheed Martin y Redstone Arsenal. Una investigación realizada por el Instituto SANS, una organización estadounidense de seguridad, reveló que los ataques se originaron en la provincia china de Cantón y que probablemente fueron perpetrados por hackers del ejército chino.

13. Mayo de 2006: Malware entregado a través de correos electrónicos de phishing dirigidos a una vulnerabilidad de día cero de Windows permitió a los hackers robar contraseñas y nombres de usuario, junto con unos 20 terabytes de datos de NIPRNet de la Agencia de Sistemas Informáticas de Defensa estadounidense, que contiene datos militares no clasificados y representa la red privada más grande del mundo.

12. Junio de 2007: El Departamento de Defensa de Estados Unidos sufrió un ciberataque sostenido mediante correos electrónicos fraudulentos dirigidos a una vulnerabilidad del sistema operativo Windows. Los atacantes robaron vastas cantidades de datos sensibles, incluidos los nombres de usuario y las contraseñas que dan acceso a redes clasificadas al completo, que después tuvieron que ser aisladas de la web.

11. Marzo de 2009: Emergen informes de una red global de ciberespionaje conocida como GhostNet que aprovechó una vulnerabilidad del lector de Adobe PDF para atacar embajadas y ministerios en 103 países distintos. El descubrimiento se produjo después de que oficiales tibetanos sospecharon que sus ordenadores habían sido hackeados y pidieron a la organización de seguridad InfoWar que investigara. La mayoría de los ataques de GhostNet parecen originarse desde China.

10. Febrero de 2009: Los periódicos informan de que el gusano informático Conficker había dejado en tierra los aviones de combate franceses y también atacó ordenadores a bordo de buques de guerra y submarinos de la Marina Real.

9. Marzo 2011: La empresa de seguridad RSA anunció que unos hackers habían dirigido correos electrónicos de phishing, que contenían malware que proporciona el control remoto de los ordenadores de la empresa, a sus empleados. Esto permitió que los hackers accedieran a la red informática de RSA y comprometieran el sistema de token SecureID al completo que utilizan sus clientes para proteger sus redes. El ataque le costó a RSA unos 66 millones de dólares (unos 58 millones de euros) por la necesidad de reemplazar los token de SecureID de sus clientes.

8. Abril de 2011: Información sensible es robada del contratista de defensa estadounidense L-3 Communications mediante el uso de tokens de SecureID robados que se cree que procedían del ataque a RSA. Lockheed Martin también fue atacado de la misma manera, pero sin éxito.

7. Agosto de 2011: La operación Shady RAT fue expuesta como el responsable del ataque a más de 70 empresas y organizaciones gubernamentales por todo el mundo, incluidos contratistas de defensa y Naciones Unidas. Los ataques comenzaron en 2006 y en 2008 se dirigieron a varios órganos de gestión deportiva antes de los juegos olímpicos de verano de Pekín. Se cree que el ataque se originó en China.

6. Enero de 2003: El gusano Slammer inhabilitó los sistemas de monitoreo de seguridad de la planta nuclear Davis-Besse en Ohio (EEUU) durante cinco horas. El sistema disponía de una versión analógica de reserva que no fue afectada por el ataque y, en cualquier caso, la planta nuclear llevaba varios años fuera de servicio por trabajos de mantenimiento. No obstante, el incidente demuestra lo vulnerables que pueden llegar a ser las infraestructuras críticas.

5. Enero de 2010: Google anunció que había sido atacada mediante una vulnerabilidad de Adobe Reader en una acción denominada Operación Aurora por los expertos en seguridad. El mismo ataque también afectó a más de 30 empresas más, incluidas Yahoo, Symantec Adobe y Northrop Grumman.

4. Octubre de 2010: Bancos estadounidenses pierden más de 12 millones de dólares (unos 11 millones de euros) en un ataque que empleó un caballo de troya llamado Zeus para grabar las pulsaciones del teclado de los usuarios para robar datos de sus cuentas bancarias. Unas 100 personas son investigadas como sospechosos.

3. Diciembre de 2013: Se informa de que unos hackers chinos han utilizado técnicas de phishing para introducir malware en los ordenadores de miembros del G20 europeo que asistían a una reunión del G20 en San Petersburgo (Rusia). Los atacantes supuestamente accedieron a los detalles de la participación militar en Siria propuesta por Estados Unidos.

2. Abril de 2011. La red de Playstation de Sony es hackeada, dando paso al robo de datos personales y de tarjetas de crédito asociados a hasta 77 millones de usuarios, posiblemente el mayor robo de identidades de la historia. El ataque le costó a Sony 171 millones de dólares (unos 151 millones de euros) en costes legales, una campaña de "bienvenidos de nuevo" y varios otros costes.

1. Junio de 2010: Investigadores de seguridad informática descubrieron un gusano llamado Stuxnet diseñado para atacar los controladores lógicos programables (PLC, por sus siglas en inglés) de la maquinaria industrial. Se cree que el gusano fue desarrollado por equipos de ciberguerra de Estados Unidos e Israel para atacar la planta Natanz de enriquecimiento de uranio de Irán. El gusano parece haberse diseñado para alterar la velocidad de los centrifugadores de enriquecimiento de uranio de manera que genere vibraciones tan potentes como para destruirlos. Otros informes sugieren que Stuxnet dañó alrededor de 1.000 centrifugadores, reduciendo el número operativo en Iran de 4.700 a 3.900.