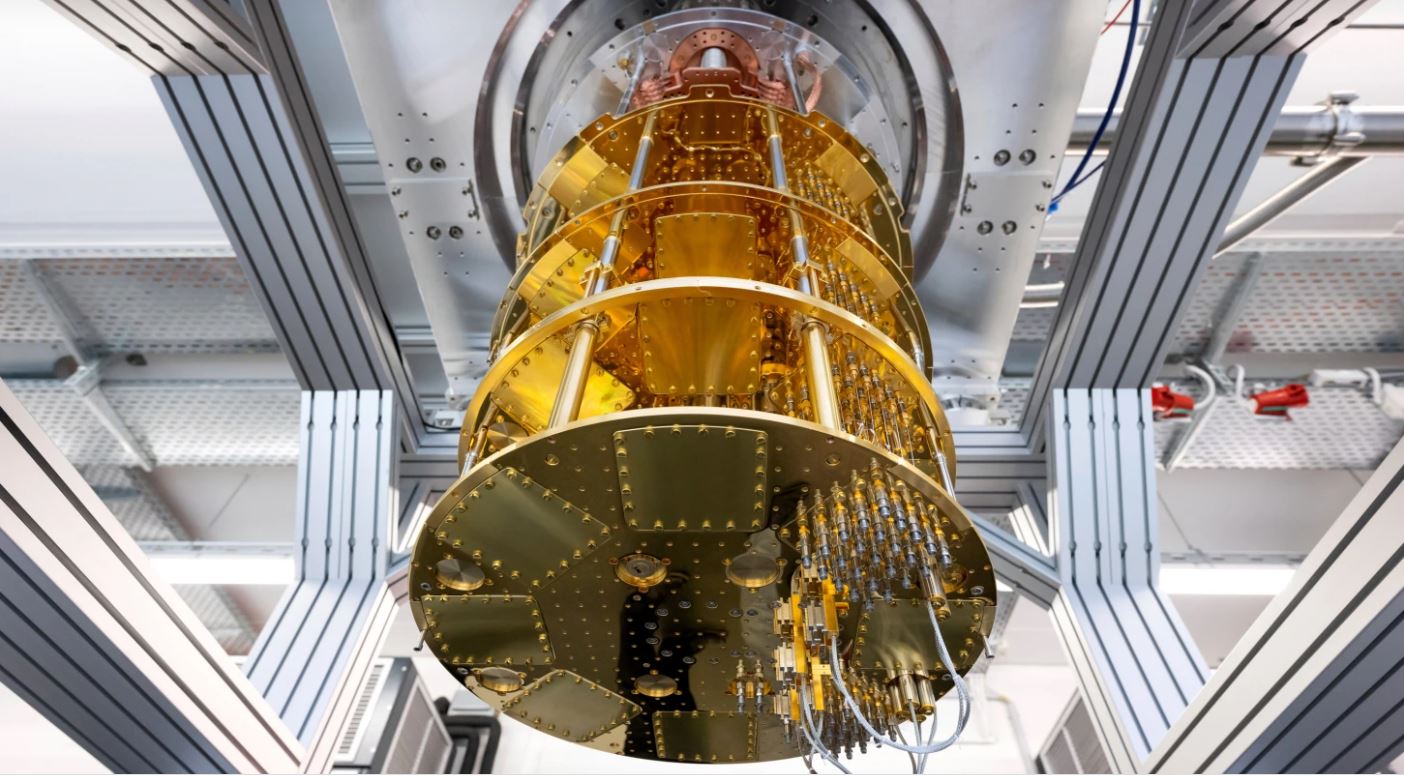

Algoritmos de resistencia cuántica o cómo blindarse ante la nueva computación

Cuando los ordenadores cuánticos sean lo bastante potentes, podrían descifrar -al menos en teoría- los algoritmos de encriptación que nos mantienen a salvo

Los algoritmos criptográficos son los que nos mantienen seguros online, protegiendo nuestra privacidad y asegurando el envío de información.

Pero muchos expertos temen que los ordenadores cuánticos puedan descifrar estos algoritmos, dejándonos expuestos a los ataques de hackers y estafadores. Esos ordenadores cuánticos podrían estar ya a la vuelta de la esquina.

Por eso se está trabajando seriamente para diseñar nuevos tipos de algoritmos que sean resistentes incluso al ordenador cuántico más potente que podamos imaginar.

¿Qué hacen estos algoritmos?

Los algoritmos criptográficos convierten los datos legibles en una fórmula secreta e ilegible, para que se puedan compartir de forma segura en internet. Se utilizan para proteger todo tipo de comunicación digital, como el tráfico en los sitios web y el contenido de los correos electrónicos, y son necesarios para la privacidad, la confianza y la seguridad básica en la web. Hay varios tipos de algoritmos criptográficos estándar ampliamente utilizados en la actualidad, incluidos los algoritmos de clave simétrica y de clave pública.

El cifrado de clave simétrica es lo que la gente suele considerar como el cifrado en sí. Permite que los datos y los mensajes se codifiquen usando una "clave" para que sean indescifrables para los que no tengan la clave. Se usa comúnmente para proteger los datos confidenciales almacenados en las bases de datos o discos duros. Incluso las filtraciones de datos que ponen en peligro las bases de datos llenas de información confidencial de los usuarios no son tan malas si los datos subyacentes están encriptados: los hackers pueden obtener los datos encriptados, pero aun así no hay forma de leerlos.

Los algoritmos de clave pública también son importantes. Ayudan a sortear el inconveniente fundamental del cifrado de clave simétrica, que es que, en primer lugar, se necesita una forma segura de compartir las claves simétricas. Los algoritmos de clave pública utilizan un conjunto de dos claves, una que el destinatario conserva de forma privada y otra que se hace pública.

Cualquiera puede usar la clave pública del receptor para cifrar datos, que solo el receptor puede descifrar utilizando la clave privada. Este método se puede usar para intercambiar las claves simétricas e incluso se puede usar a la inversa para las firmas digitales; dado que las claves privadas son exclusivas del receptor, los receptores pueden usarlas para validar su identidad.

¿Por qué estos algoritmos necesitan ser de resistencia cuántica?

Los algoritmos criptográficos pueden mantener los datos en secreto porque son matemáticamente difíciles de descifrar. Un ordenador moderno tardaría trillones de años en descifrar solo un conjunto de claves de cifrado usando la fuerza bruta.

Pero en la década de 1990, antes de que se hablara seriamente de los ordenadores cuánticos, el matemático Peter Shor ya descubrió que la forma en la que funcionaría en teoría un ordenador cuántico cuadraría particularmente bien con las tareas de descifrado, por el tipo de matemática utilizada en el cifrado de clave pública.

Aunque no existía ningún ordenador cuántico en ese momento, otros matemáticos pudieron confirmar que el Algoritmo de Shor, como se denominó, podría ser utilizado por tales ordenadores para descifrar el cifrado de clave pública. Ahora se acepta ampliamente que, una vez que se construya un ordenador cuántico que funcione con suficiente potencia de procesamiento, los algoritmos en los que confiamos hoy en día para el cifrado de clave pública serán fácilmente descifrables. El Instituto Nacional de Estándares y Tecnología de EE UU (NIST) predice que los ordenadores cuánticos capaces de hacerlo pueden llegar en solo 10 a 20 años.

Afortunadamente, los métodos de encriptación de clave simétrica no están en peligro porque funcionan de manera muy diferente y se pueden proteger simplemente aumentando el tamaño de las claves que usan (al menos, hasta que los matemáticos encuentren una forma para que los ordenadores cuánticos también las descifren). Pero, en cuanto a los algoritmos de cifrado de clave pública, aumentar el tamaño de la clave no sirve de protección. Se necesitan nuevos algoritmos.

¿Cuáles son las consecuencias si los ordenadores cuánticos descubren el cifrado que usamos actualmente?

Las consecuencias son malas. Si el cifrado de clave pública se descifrara de repente sin un sustituto, la seguridad digital se vería gravemente afectada. Por ejemplo, los sitios web utilizan cifrado de clave pública para mantener conexiones seguras a internet, por lo que enviar información confidencial a través de los sitios web ya no sería seguro. Las criptomonedas también dependen del cifrado de clave pública para asegurar su tecnología de cadena de bloques o blockchain subyacente, por lo que los datos en sus libros de contabilidad ya no serían fiables.

También existe la preocupación de que los hackers y los estados-nación puedan estar acumulando datos gubernamentales o de inteligencia altamente confidenciales (que actualmente no pueden descifrar), para descifrarlos más tarde cuando los ordenadores cuánticos estén disponibles.

¿Cómo está progresando el trabajo sobre los algoritmos de resistencia cuántica?

En EE UU, el NIST ha estado buscando nuevos algoritmos capaces de resistir los ataques de los ordenadores cuánticos. La agencia comenzó a recibir presentaciones públicas en 2016 y, hasta ahora, se han reducido a cuatro finalistas y tres algoritmos de respaldo. Estos nuevos algoritmos usan técnicas que pueden resistir los ataques de los ordenadores cuánticos usando el Algoritmo de Shor.

El jefe del proyecto, Dustin Moody, afirma que el NIST tiene el plan de completar la estandarización de los cuatro finalistas en 2024, lo que implica crear pautas para garantizar que los nuevos algoritmos se usen de manera correcta y segura. Se espera la estandarización de los tres algoritmos restantes en 2028.

El trabajo de examinar a los candidatos para el nuevo estándar recae principalmente en los matemáticos y criptógrafos de distintas universidades e instituciones de investigación, quienes presentan las propuestas de los sistemas criptográficos poscuánticos y buscan formas de atacarlos, compartiendo sus hallazgos publicando artículos y construyendo sobre los diferentes métodos de ataque de los demás.

De esta manera, se elimina poco a poco a los candidatos que acaban siendo atacados o que tienen debilidades en su algoritmo. Un proceso similar se utilizó para crear los estándares que usamos actualmente para el cifrado.

Sin embargo, no hay garantías de que algún día no se descubra un nuevo tipo de ataque cuántico inteligente, o tal vez incluso un ataque convencional, capaz de descifrar estos nuevos algoritmos.

"Es imposible demostrar que no se puede descifrar; la inexistencia de un algoritmo matemático es difícil o imposible de probar", concluye el criptógrafo Thomas Decru. Pero "si algo supera la prueba del tiempo en el mundo de la criptografía, la confianza va creciendo".