En una investigación se han rastreado todas las cuentas de pago de los rescates asociados a este tipo de ciberataques. El que más beneficios ha conseguido es CryptoWall, con cifras que ascienden a los millones de dólares

El ransomware es uno de los tipos de malware más preocupantes que han surgido en los últimos años. El funcionamiento de este programa maligno se basa en restringir el acceso a los archivos del ordenador de un usuario hasta que se pague un rescate. Entre sus víctimas se incluyen el Servicio Nacional de Salud británico, la compañía de telecomunicaciones española Telefónica y el gigante petrolero ruso Rosneft, además de muchos otros.

Por lo general, los afectados deben pagar un rescate en Bitcoin equivalente a algunos cientos de euros para poder liberar sus archivos. A menudo el coste aumenta con el tiempo hasta llegar a una fecha límite en la que, se supone, se destruyen los archivos. Muchas compañías e individuos no han tenido más remedio que desembolsar las criptomonedas.

Esto plantea una pregunta interesante: ¿cuánto dinero han generado a sus malvados dueños los programas ransomware de Bitcoin?

Foto: El gráfico muestra, en dólares, el valor de los rescates pagados desde las cuentas de Bitcoin de CryptoWall, un virus de tipo 'ransomware', desde enero de 2014 a enero de 2016.

Foto: El gráfico muestra, en dólares, el valor de los rescates pagados desde las cuentas de Bitcoin de CryptoWall, un virus de tipo 'ransomware', desde enero de 2014 a enero de 2016.

Ahora tenemos una respuesta a esa pregunta gracias al trabajo del investigador de la Universidad de Padua (Italia) Mauro Conti y un par de compañeros. El equipo de investigación ha creado una base de datos de cuentas de Bitcoin utilizadas por criminales de estos programas de secuestro y han sumado los rescates que se les han pagado. El resultado es un análisis exhaustivo de los avances logrados por los ciberdelincuentes de esta área emergente del cibercrimen.

Aunque los ataques 'ransomware' pueden solicitar el pago en diferentes monedas, Conti y sus colegas se han centrado solo en aquellos que solicitan el rescate en Bitcoin. Esto se debe a que las transacciones en esta criptomoneda se registran abiertamente y se pueden ver de forma gratuita. Por eso, en principio, debería ser posible calcular con exactitud cuánto recibe cada cuenta. "Nuestro objetivo era medir con precisión el valor en dólares de estos pagos", indican los investigadores.

El equipo comenzó creando una base de datos de cuentas de Bitcoin asociadas a este tipo de actividad desde 2013. Ese fue el año en el que el ransomware Cryptolocker se convirtió en el primero en solicitar el rescate en Bitcoin. "Encontramos veinte ransomware que cumplían con nuestros criterios de selección, es decir, aquellos programas de secuestro que usaban esta criptomoneda como al menos un modo de pago y que tenían al menos una dirección de Bitcoin conocida de forma pública", explica el equipo de Conti.

Para cada tipo de malware, obtuvieron una visión general de la forma en que funciona y se propaga, y de su evolución a lo largo del tiempo.

No todos los pagos realizados a estas cuentas son necesariamente rescates. Así que Conti y sus compañeros desarrollaron una forma de distinguir este tipo de movimientos entre el resto. Para ello, buscaron los pagos que correspondían a las cantidades específicas que exige el programa maligno para los rescates.

Finalmente, Conti y compañía sumaron todos los pagos de rescates recibidos por cada tipo de malware. Su trabajo revela cuál es el ransomware más rentable, pero también plantea dudas sobre la forma en que se utilizan estas cuentas y cómo se pueden rastrear.

Con mucha diferencia, el ataque de ransomware que más beneficios consigue es CryptoWall, que comenzó a infectar los ordenadores con Windows en noviembre de 2013. El programa de secuestro cifró los archivos utilizando el algoritmo de encriptación RSA-2048 y luego exigió un pago de hasta 1.400 dólares (unos 1.137 euros) para liberarlos.

El malware se propaga a través de varios vectores, como los enlaces de descarga enviados por la red de spam Cutwail. Algunas versiones del malware crearon una dirección única de pago de Bitcoin para cada usuario infectado y utilizaron el sistema de la red de anonimato Tor para proporcionar enlaces anónimos a cada víctima.

Entre su fecha de lanzamiento y diciembre de 2015, las direcciones de Bitcoin asociadas con este programa maligno recibieron 2,2 millones de dólares (unos 1,8 millones de euros) en pagos de Bitcoin y otros 2,3 millones de dólares (cerca de 1,9 millones de euros) en transacciones de mayor valor, que Conti y compañía sospechan que también pueden ser pagos de rescate.

Llama la atención que el valor total de los pagos recibidos por estas direcciones de Bitcoin fue de más de 45 millones de dólares (más de 36 millones de euros). Para los investigadores, la mayoría de estas transacciones no habían sido vinculadas de manera directa con los rescates. Pero, desde luego, es una cantidad significativa de dinero y la pregunta es: ¿qué se pagó con esa cantidad?

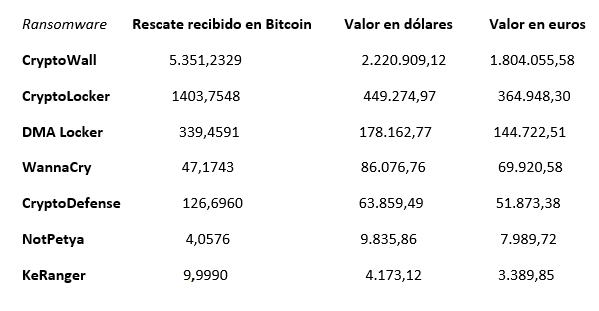

La clasificación completa de los virus de ransomware de Bitcoin y el valor en dólares y euros que generaron son los siguientes:

Llama la atención el brote de WannaCry, que recibió una gran cobertura mediática ya que el malware se extendió de manera muy amplia. Pero el ataque fue frustrado por el investigador de ciberseguridad Marcus Hutchins, quien descubrió y activó un interruptor integrado de emergencia que evitó que el programa maligno fuera más destructivo.

"El impacto general, incluidas las pérdidas financieras, que provocó WannaCry podría haber sido peor. No fue así gracias a que el interruptor de emergencia se detectó rápidamente. Este impidió que los ordenadores infectados extendieran aún más el virus", dicen Conti y compañía.

El equipo también analiza otros tipos de malware que solicitaron un rescate, pero que parece que no han recibido ninguno tan sustancial. Entre ellos, TeslaCrypt, Hi Buddy! y KillDisk.

Otros grupos han llevado a cabo análisis similares y han llegado a conclusiones parecidas. Sin embargo, Conti y sus compañeros han hecho público su conjunto de datos para que otros puedan basarse en él. "Nuestra base de datos contiene un historial de transacciones detallado con todas las direcciones que identificamos para cada ransomware", explica el equipo de investigación.

Los ciberdelincuentes usan Bitcoin porque proporciona una forma aparentemente anónima de recopilar y realizar pagos. Sin embargo, Bitcoin es seudónimo en lugar de anónimo. Eso significa que los usuarios pueden proteger su identidad siempre que ninguna de sus transacciones pueda estar vinculada a su identidad real. Pero tan pronto como una sola transacción se vincule a sus datos de identificación personal, todas sus transacciones se vinculan de la misma manera.

Una analogía útil para entenderlo son los autores que publican bajo un seudónimo. Siempre que la identidad del autor no esté vinculada a ninguno de los artículos seudónimos, este permanece en el anonimato. Pero en cuanto esté vinculado a un solo artículo firmado con seudónimo, se le puede vincular a todos ellos y el anonimato termina por perderse.

Así que la protección seudónima es algo frágil. Una sola transacción que vincule una cuenta de Bitcoin a una cuenta personal puede revelar la identidad de un cibercriminal. Y los datos personales se filtran todo el tiempo en las transacciones web.

Hay muchas imperfecciones en el anonimato de las transacciones de Bitcoin. Eso debería proporcionar alguna esperanza de que se puede rastrear a estos criminales.

Los investigadores se han marcado este tipo de investigación como un objetivo a futuro. "Intentaremos rastrear cómo se usaron los rescates recibidos y quién lo hizo", aseguran Coti y sus colegas.

Sin duda, su intención es valiente y ambiciosa, pero también plantea una pregunta: ¿qué están haciendo mientras tanto las agencias que se encargan de que se cumpla la ley?