Una fuga de datos de censura web sirios revela que las autoridades del país impiden el acceso a páginas israelíes y sistemas de mensajería como Skype

Ya en octubre de 2011, un grupo de hackers y activistas de la red denominado Telecomix filtró varios registros que mostraban exactamente cómo estaban supervisando y filtrando el tráfico de internet las autoridades sirias en el país. Los registros estaban compuestos por 600 GB de datos que representaban 750 millones de solicitudes en internet y mostraban exactamente cuáles habían sido permitidas y cuáles no.

Esta semana, Abdelberi Chaabane en el Inria en Francia, junto a unos colegas, han publicado el primer análisis detallado de estos datos, revelando exactamente cómo se filtró el tráfico, qué direcciones IP y sitios web fueron bloqueadas, y qué palabras clave se filtraron principalmente. Lo que revela este trabajo resulta único. Los registros proporcionan una instantánea de un ecosistema de censura en el mundo real, y es la primera vez que se observa este tipo de detalle de un régimen autoritario.

Los investigadores de internet llevan estudiando la censura desde hace tiempo. En general, lo hacen generando tráfico y observando qué tipo de contenido es bloqueado en países como China e Irán. Eso les permite inferir qué información está siendo censurada.

Pero estas técnicas tienen limitaciones importantes. Por ejemplo, sólo es posible generar una cantidad limitada de tráfico, por lo que sólo puede proporcionar una representación sesgada de las políticas de censura. También es difícil medir qué proporción del tráfico total está siendo censurado. Por el contrario, los registros de censura de Siria proporcionan información precisa sobre estas dos cuestiones.

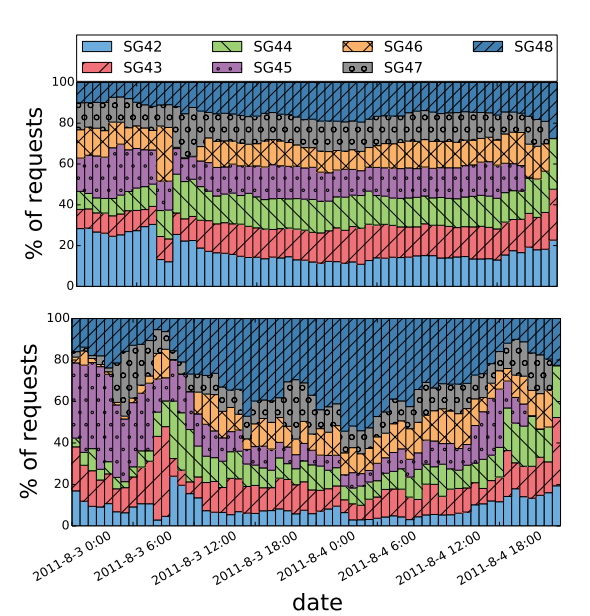

Los datos provienen de siete dispositivos Coat proxies Blue Coat SG-9000 que las autoridades sirias estaban usando para supervisar, filtrar y bloquear el tráfico dentro del país. Estos aparatos se colocan generalmente entre una red supervisada y la red troncal de internet, donde son capaces de interceptar el tráfico de forma transparente y sin que nadie lo note.

Los proxies Blue Coat SG-9000 realizan esencialmente tres funciones. Cuando reciben una petición de un cliente, pueden mostrar el contenido original, pueden ofrecer un resultado almacenado en un caché, o pueden rechazar la solicitud.

Los registros sirios muestran exactamente lo que hicieron los proxies durante un período de nueve días en julio y agosto de 2011. Debido al enorme tamaño del conjunto de datos (600GB), Chaabane y su equipo realizaron gran parte de su análisis en una muestra elegida al azar que consistía en cerca de 32 millones de solicitudes, aproximadamente el 4% del total.

El análisis de los datos revela algunos hechos sorprendentes. Resulta que los sirios estaban censurando sólo una pequeña fracción del tráfico, menos del 1%. "La gran mayoría de las solicitudes fueron permitidas (93,28%) o denegadas debido a errores de la red (5,37%)", afirman Chaabane y su grupo.

Pero este 1% muestra exactamente cómo llevaron a cabo la censura las autoridades sirias en ese periodo de tiempo. "Encontramos que la censura se basa en cuatro criterios principales: filtrado basado en URL, filtrado basado en palabras clave, dirección IP de destino y una censura basada en categorías personalizadas", señalan.

Los sirios concentraron su filtrado basado en URL en software de mensajería instantánea como Skype, que está fuertemente editado. Y gran parte de las palabras clave y dominios bloqueados se relacionan con contenido de noticias políticas, así como el intercambio de vídeos y las tecnologías de elusión de censura.

Israel tiene un papel destacado en los registros. "El contenido relacionado con Israel está fuertemente censurado, como por ejemplo se han bloquedao la palabra Israel, el dominio .il y algunas subredes israelíes", afirman Chaabane y compañía.

Los medios sociales son también un ejemplo interesante. A raíz de la Primavera Árabe en 2010, las autoridades sirias decidieron permitir el acceso a Facebook, Twitter y YouTube en febrero de 2011, temiendo la posibilidad de disturbios si los censuraban en general.

Los registros muestran que la censura de los sitios de redes sociales es relativamente ligera: el tráfico en redes como Facebook y Twitter está permitido a menos que contenga palabras de una lista negra, como 'proxy'. Además, están bloqueadas algunas páginas específicas, como la página de Facebook "Revolución Siria".

En general, este es un estudio fascinante que ofrece una primera visión detallada de la censura promovida por el Estado en la web. Al menos tal y como funcionaba en 2011.

Sería interesante sabe cómo funciona la censura en Siria hoy día después de dos años de guerra civil. Chaabane y sus colegas señalan que las autoridades sirias invirtieron 500.000 dólares (363.000 euros) adicionales en equipos de vigilancia en 2011, lo que sugiere que, desde que se filtraron los registros, podría haber sido puesta en marcha una arquitectura de filtrado más potente.

Pero a menos que haya otras fugas de la misma clase de datos, probablemente nunca sepamos cómo ha cambiado la censura siria a lo largo de este tiempo.

Un resultado interesante de este trabajo es que Chaabane y compañía reconocen que su análisis podría ser beneficioso para ambos lados de la batalla de la censura. Y afirman lo siguiente en relación al asunto: "Creemos que nuestro análisis es crucial para entender mejor los aspectos técnicos de un ecosistema de censura en el mundo real, y que nuestra metodología expone sus tecnologías y políticas subyacentes, así como sus fortalezas y debilidades (y por lo tanto puede facilitar el diseño de herramientas de evasión de censura)".

La alternativa sería no publicar sus resultados. Y eso, por supuesto, sería una forma de censura en sí misma.

Ref: arxiv.org/abs/1402.3401: Censorship in the Wild: Analyzing Web Filtering in Syria