En el vigésimo aniversario de Trin00, el primer ataque distribuido de denegación de servicio de la historia, una investigación repasa cómo ha evolucionado la estrategia hacker y las medidas de defensa. Y sus conclusiones no parecen demasiado alentadoras. Para remediarlos habría que rediseñar internet

El 22 de julio de 1999 fue un día nefasto en la historia de la informática. Un ordenador de la Universidad de Minnesota (EE.UU.) fue atacado repentinamente por una red de otros 114 ordenadores infectados con un código malicioso llamado Trin00. Este código hacía que los ordenadores afectados enviaran paquetes de datos superfluos a la universidad, lo que saturó su propio ordenador e impidió que gestionara las solicitudes reales. El ataque bloqueó el ordenador del centro durante dos días.

Trin00 se convirtió en el primer ataque distribuido de negación de servicio (DDoS) de la historia. Y la técnica no tardó en extenderse. En los meses siguientes, muchas otras páginas web, como Yahoo, Amazon y CNN, fueron víctimas. Cada una de ellas fue inundada con paquetes de datos que impedían el tráfico legítimo. Y en cada caso, los paquetes de datos maliciosos provenían de una red de ordenadores infectados.

Desde entonces, los ataques DDoS se han vuelto algo común. Y los atacantes han empezado a lucrarse al extorsionar a las páginas web. Incluso venden sus servicios en la red oscura (dark web). Cualquiera puede contratar un ataque DDoS de 24 horas contra un único objetivo por unos 350 euros.

Pero el coste para la víctima puede ser enorme, ya sea en ingresos o en imagen pública. Por eso también se ha creado un mercado de ciberdefensa que protege contra este tipo de ataques. En 2018, este mercado tenía un valor de unos 1.800 millones de euros. Esta situación plantea la importante cuestión de si es posible hacer algo más para defenderse de los ataques DDoS.

Ahora, 20 años después del primer ataque, el investigador de la Universidad George Mason en Virginia (EE.UU.) Eric Osterweil y sus colegas han analizado la naturaleza de los ataques DDoS, su evolución y si existen problemas fundamentales en la arquitectura de la red que se puedan abordar para hacerla más segura. Las respuestas, advierten, no están claras: "El panorama de los bots baratos y fácilmente comprometibles solo se ha vuelto más fértil para los delincuentes y más perjudicial para los operadores de servicios de internet".

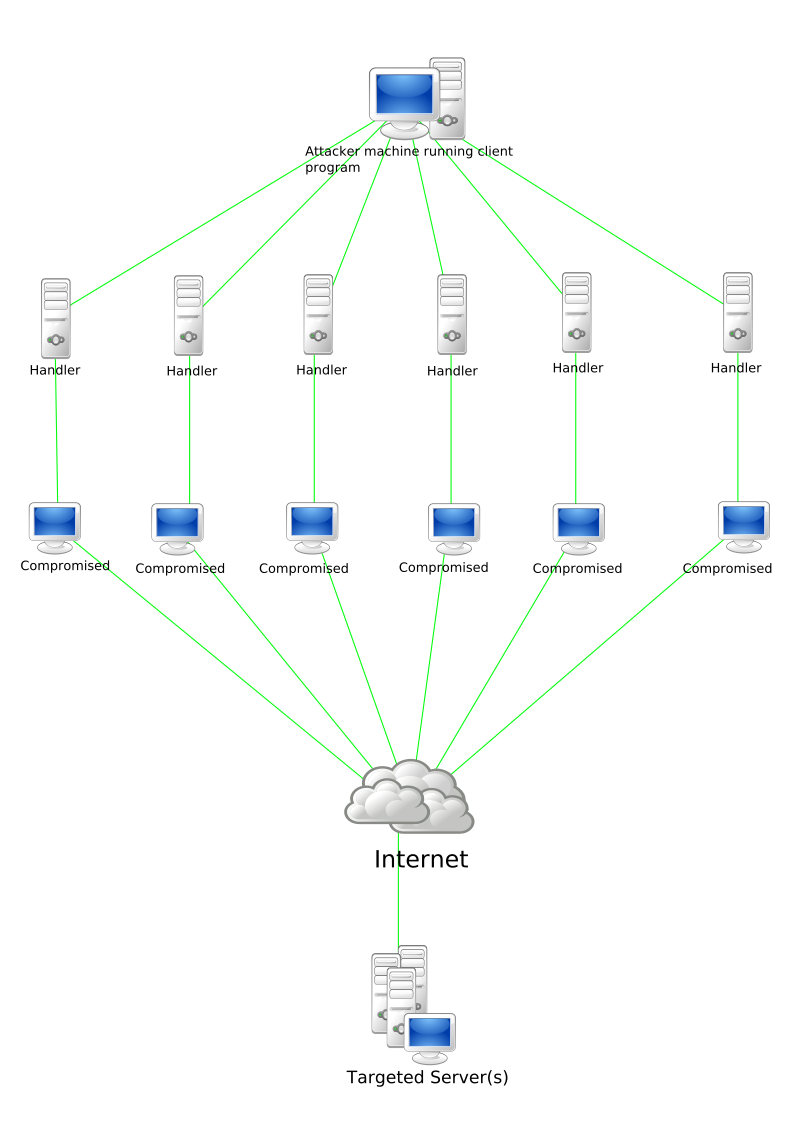

Primero algunos antecedentes. Los ataques DDoS generalmente se desarrollan en distintas etapas. En la primera etapa, un hacker infecta un ordenador con un software diseñado para propagarse a través de una red. Este primer ordenador se conoce como el "maestro" porque puede controlar cualquier ordenador que se infecte posteriormente. El resto de ordenadores infectados ejecutan el ataque y son conocidos como "demonios". Las víctimas más comunes en esta primera etapa son las redes de ordenadores de universidades, porque están conectadas a muchos otros dispositivos diferentes.

Un ataque DDoS comienza cuando el ordenador maestro envía un comando a los demonios con la dirección del objetivo. Luego, los demonios empiezan a enviar grandes cantidades de paquetes de datos a esa dirección. La estrategia consiste en desbordar el objetivo con tráfico durante el ataque. En la actualidad, los mayores ataques envían paquetes de datos maliciosos a un ritmo de terabits por segundo.

Los atacantes suelen hacer todo lo posible para ocultar su ubicación e identidad. Por ejemplo, los demonios suelen usar una técnica llamada suplantación de dirección IP para ocultar su dirección en internet. Los ordenadores maestros también suelen ser difíciles de rastrear porque solo necesitan enviar un único comando para lanzar un ataque. Y un atacante puede optar por usar demonios de países a los que es difícil acceder, y ellos mismos puedan estar ubicados en otros lugares.

Defenderse contra este tipo de ataques es difícil porque se requieren acciones coordinadas entre una variedad de operadores. La primera línea de defensa consiste en evitar la creación de la red de demonios. Esto requiere que los administradores actualicen frecuentemente sus sistemas, arreglen el software que utilizan y fomenten el buen control entre los usuarios de su red, por ejemplo, cambiando las contraseñas regularmente, utilizando firewalls personales, etcétera.

Los proveedores de servicios de internet (ISP, por sus siglas en inglés) también pueden proporcionar alguna defensa. Su función es reenviar los paquetes de datos de una parte de una red a otra, en función de la dirección del encabezado de cada paquete de datos. En este proceso no suelen tener en cuenta el origen del paquete de datos.

Pero eso podría cambiar. El encabezado no solo contiene la dirección de destino, también la dirección de origen. Entonces, en teoría, es posible que un ISP analice la dirección de origen y bloquee los paquetes que contienen fuentes obviamente falsas. Sin embargo, requiere mucho tiempo y potencia computacional. Y como los ISP no son necesariamente los objetivos de un ataque DDoS, tienen pocos incentivos para llevar a cabo estos costosos procedimientos de mitigación.

Finalmente, el objetivo en sí mismo puede tomar medidas para mitigar los efectos de un ataque. Un paso obvio consiste en filtrar los malos paquetes de datos a medida que llegan. Pero eso solo funciona si son fáciles de detectar y si los recursos informáticos están preparados para hacer frente al volumen de tráfico malicioso. Pero estos recursos son costosos y deben actualizarse continuamente para hacer frente a las últimas amenazas. Normalmente permanecen inactivos y solo entran en acción cuando ocurre un ataque. Y, aun así, pueden no ser capaces de afrontar los ataques de mayor embergadura. Así que este tipo de medida de defensa es poco común.

Otra opción es la de externalizar el problema a un servicio en la nube mejor equipado para manejar tales amenazas. Esto centraliza los problemas de la mitigación de DDoS en los "centros de lavado", y muchos lo afrontan bien. Pero incluso estos pueden tener problemas para lidiar con los ataques más grandes.

Todo eso plantea la cuestión de si se puede hacer algo más. Osterweil se pregunta: "¿Cómo se puede mejorar nuestra infraestructura de red para abordar los principios que permiten los DDoS?". Los investigadores consideran que el 20 aniversario del primer ataque debería ser una buena oportunidad para estudiar el problema con más detalle. En su trabajo detallan: "Creemos que hacen falta investigaciones sobre qué elementos fundamentales habilitan e intensifican los ataques DDoS".

Una observación importante sobre los ataques DDoS es que estos y su defensa son asimétricos. Un ataque DDoS generalmente emplea a muchos demonios repartidos por todo el mundo. Mientras, la defensa se ejecuta mayoritariamente en una única ubicación: el nodo que está bajo ataque.

Una cuestión importante es si la arquitectura de las redes podría o debería modificarse para incluir un tipo de defensa distribuida contra estos ataques. Por ejemplo, una forma de avanzar podría ser ayudar a los ISP a filtrar los paquetes de datos falsos.

Otra idea consiste en hacer que los paquetes de datos se puedan rastrear mientras viajan por internet. Cada ISP podría marcar una muestra de paquetes de datos, tal vez uno de cada 20.000, mientras se enrutan para que su viaje se pueda continuar más tarde. Eso permitiría a la víctima y las agencias policiales rastrear la fuente de un ataque, incluso después de que haya finalizado.

Estas y otras ideas tienen el potencial de hacer de internet un lugar más seguro. Pero requieren acuerdos y ganas de cambiar las cosas. Osterweil y sus colegas creen que es el momento oportuno para la acción: "Este es un llamamiento a la acción: la comunidad de investigadores es nuestra mejor esperanza y la más calificada para atender esta petición".

Ref: arxiv.org/abs/1904.02739: 20 Years of DDoS: A Call to Action