Asi lo afirma un estudio que revela que el 96 % del tráfico nacional de los sistemas de control industrial viaja por internet sin ningún tipo de protección. Entre las empresas vulnerables figura una consultora de energía solar, una empresa de construcción y otra de comercio y transporte

En 1982, la CIA descubrió un complot de la Unión Soviética para robar software industrial con el fin de controlar su cada vez más grande red de gaseoductos. En respuesta, la agencia estadounidense modificó el software con un malware diseñado para estropear los conductos y engañó a los soviéticos para que lo robaran.

La trampa resultó espectacularmente exitosa. Los soviéticos instalaron el software modificado, un sistema de control industrial llamado SCADA, en un oleoducto siberiano. Después de funcionar correctamente durante algunos meses, el malware comenzó a cerrar las válvulas de seguridad, provocando que la presión aumentara más de lo que las soldaduras y las juntas podían soportar. Al final, el gasoducto estalló y causó "la más monumental explosión y fuego no nucleares jamás vistos desde el espacio", según la historia que The Washington Post publicó sobre el tema en 2004.

Este incidente ha pasado a la historia como el primer ejemplo de un ciberataque a un sistema de control industrial. También ha sentado las bases de una serie de ciberataques que provocaron la caída del sistema telefónico en el centro de control de tráfico aéreo del aeropuerto de Worcester (EE.UU.) en 1997; desactivaron los sistemas de seguridad en la central nuclear de Davis-Besse (EE.UU.) en 2003; destruyeron las centrifugadoras de una instalación secreta iraní de enriquecimiento de uranio en 2010, por mencionar solo algunos incidentes.

Gráfico: La franja gris muestra el tráfico (no) protegido de los sistemas de control industrial. La flecha negra señala el tráfico de los sistemas de control no industriales (por ejemplo, de los escáneres).

Algunos de estos ataques se hicieron muy mediáticos y ayudaron a sacudir conciencias sobre lo vulnerables que eran los sistemas de control industrial. Ahora, cualquier empresa que utilice un software de control industrial debe ser consciente de los riesgos a los que se enfrenta y protegerlo adecuadamente. Pero, ¿realmente es así? (ver Terrorismo que mata a través de internet).

Para responder a esta pregunta llega el investigador de la Universidad Libre de Berlín (Alemania) Marcin Nawrocki. Junto a su equipo, el científico ha analizado el volumen de datos no protegidos que los sistemas de control industrial envían a través de internet. Sus resultados ofrecen una visión sorprendente de lo vulnerables que son estos sistemas.

Los sistemas de control industrial, como SCADA y Modbus, se desarrollaron antes de que internet se extendiera tanto. Así que se crearon con un diseño simple y capaz de funcionar en un sistema cerrado desconectado del mundo exterior.

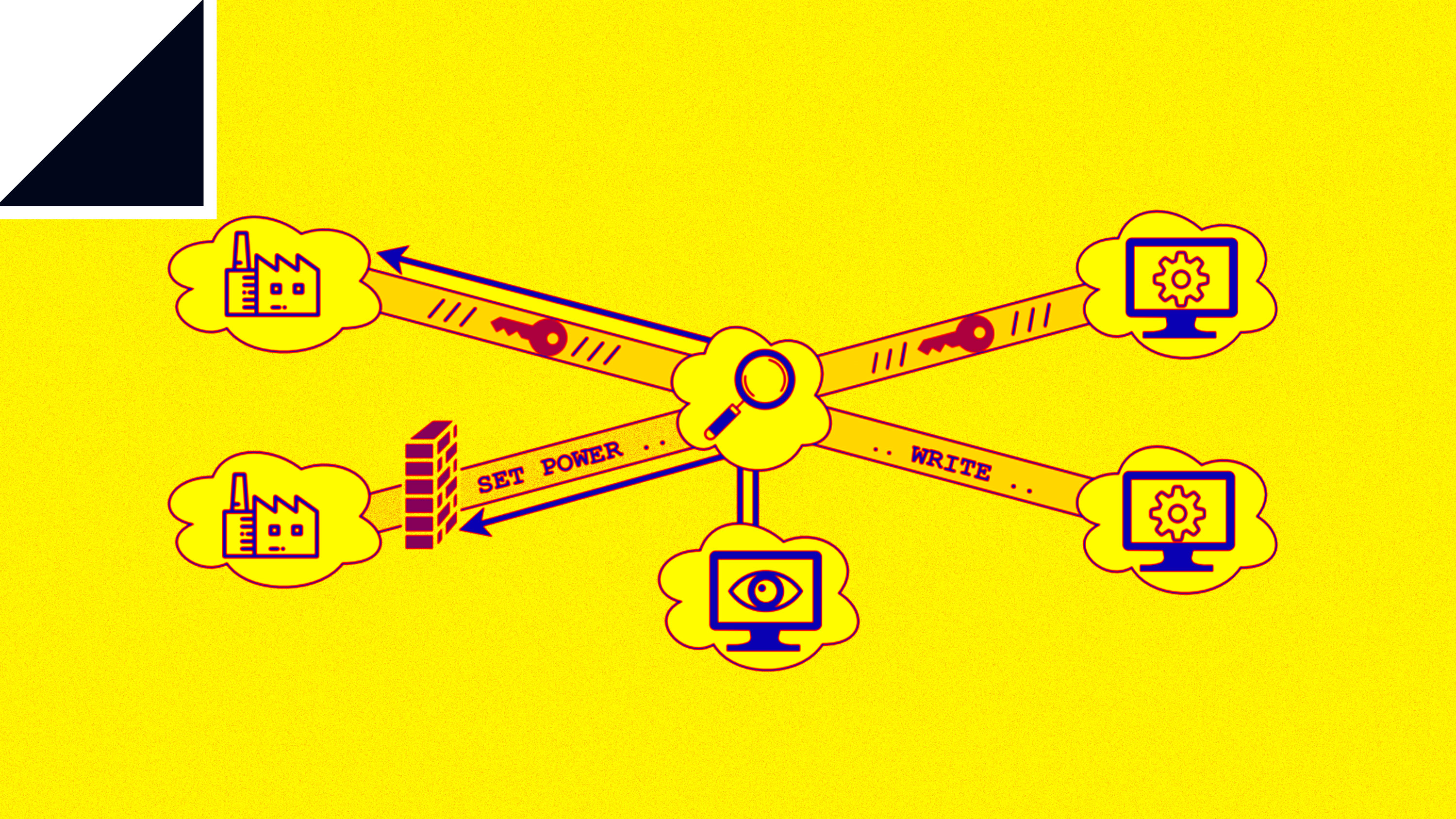

Más tarde, surgió la posibilidad de empaquetar las señales de control y transmitirlas por internet para que los sistemas industriales pudieran controlarse en remoto. Sin embargo, este método resulta totalmente abierto a todo el mundo. Cualquiera puede explorar el tráfico de internet en busca de este tipo de paquetes, mirar hacia dónde se dirigen y luego enviar sus propios comandos para hacerse con el control del sistema.

Eso es justo lo que pasó en los primeros ciberataques a sistemas de control industrial. Los hackers pudieron conectarse a ellos mediante un módem telefónico para controlarlos o desactivarlos.

Esta vulnerabilidad es la que ha dado lugar a la creación de una industria enorme para proteger a estos sistemas. Pero dado que el software está tan extendido, no se puede reescribir fácilmente. En lugar de eso, el enfoque principal consiste en empaquetar los comandos dentro de otra capa de software protegida con un cifrado convencional, contraseñas, etcétera. Esto previene tanto el acceso no autorizado a los sistemas de control industrial como la interceptación de las comunicaciones a través de internet.

La cuestión clave es si los responsables de los sistemas de control industrial los protegen adecuadamente. Para averiguarlo, Nawrocki y sus colegas estudiaron dos bases de datos de tráfico de internet. La primera se recopiló a partir de un punto de intercambio de internet (IXP) en 2017 y 2018. Ahí, los proveedores de servicios de internet y las redes de distribución de contenido intercambian sus datos. Por lo tanto, tiende a contener tráfico procedente del mismo país. La segunda base de datos era un archivo de tráfico de internet sin procesar entre distintos proveedores de servicios de internet (ISP) de EE. UU. y Japón, que se almacenó con fines de investigación. Estos datos son, por supuesto, transnacionales.

La primera tarea de Nawrocki y sus compañeros fue filtrar los datos de los paquetes destinados a los sistemas de control industrial. Para ello utilizaron un analizador de paquetes estándar llamado Wireshark, que identifica los paquetes no protegidos. Pero también aplicaron otro importante. Debido a las amenazas a los sistemas de control industrial, varios proyectos han comenzado a supervisar el tráfico de internet, identificando y catalogando el tráfico industrial, investigando a los hosts y las fuentes si fuera necesario, y poniendo trampas (honeypots) para atraer a los malos. Esta actividad por sí misma crea una gran cantidad de tráfico relacionado con las redes de control industrial. Así que Nawrocki y sus compañeros tuvieron que filtrar la información para eliminar también estos datos.

Los que quedaron tenían una pinta interesante. La investigación encontró más de 330.000 paquetes desprotegidos relacionados con los sistemas de control industrial. En el tráfico internacional entre ISP, este tipo de datos solo representan el 1,5% del tráfico industrial total.

Pero a nivel local las cosas están bastante peor. Según la investigación, el 96 % del tráfico corresponde a comandos industriales no protegidos. "La proporción (96 %) del tráfico industrial no protegido [Sistemas de control industrial] en IXP (puntos de intercambio de tráfico) es alarmante", afirman.

El equipo analizó aún más este tráfico desprotegido mediante servidores DNS y bases de datos WHOIS. Los investigadores identificaron una serie de compañías con mucho tráfico desprotegido, entre las que destacan una consultora de energía solar, una empresa de construcción y una compañía de comercio y transporte. Estas organizaciones obviamente corren un riesgo importante de sufrir un ciberataque.

Ref: arxiv.org/abs/1901.04411: Uncovering Vulnerable Industrial Control Systems from the Internet Core