EEUU presume del acuerdo firmado con el Gobierno asiático, pero la verdadera razón parece ser más compleja. China podría simplemente haber cambiado su estrategia para robar solo lo que le interesa

El verano pasado, un comité público formado por funcionarios gubernamentales, personal militar y embajadores extranjeros se reunió en Aspen (EEUU) para escuchar al entonces el asistente del fiscal general de Estados Unidos, John Carlin, hablar sobre los ciberataques. El Foro de Seguridad de Aspen, que se celebra cada año en un precioso complejo ubicado en las montañas Rocosas, es el tipo de evento en el que los empollones de seguridad nacional hacen senderismo en camisetas y pantalones cortos, para después intercambiar batallitas. La noticia del hackeo al Comité Nacional del Partido Demócrata se había difundido el día anterior, y muchos esperaban que Carlin, que lideró la investigación del incidente, hablara francamente sobre el tema. En su lugar, narró la historia del procesamiento jurídico de cinco hackers de la Unidad 61398 del Ejército Popular de Liberación de China (EPL) por espionaje comercial, allá por 2014 (ver La empresas sufren la pesadilla del ciberespionaje cada vez más).

Carlin, un antiguo abogado fiscal formado en la Universidad de Harvard (EEUU) con cara de niño, supervisó los esfuerzos del Departamento de Justicia para erradicar el espionaje comercial antes de dejar el cargo el pasado mes. En junio, la empresa de ciberseguridad FireEye publicó un informe que describe una importante reducción desde principios de 2013 del número de ataques comerciales procedentes de China, el país donde se originan la mayor parte de estos ataques. La empresa mapeó los ataques a clientes por todo el mundo de 72 grupos que o están radicados en China o se cree que representan los intereses del país. A partir de mediados de 2014, sus analistas observaron un "notable descenso" de esta actividad. Los agentes de inteligencia han hecho eco discretamente de esa afirmación.

Para algunos miembros de la administración Obama, es una prueba de que emplear tanto la zanahoria como el palo para combatir el robo chino de propiedad intelectual (lo que Carlin denominó como un enfoque "multiherramienta") está funcionando. Las inculpaciones y los esfuerzos de "acusar y avergonzar" se han acompañado de sanciones económicas y esfuerzos diplomáticos. Entre ellos se incluye el acuerdo firmado en septiembre de 2015 entre el presidente Obama y el presidente Xi Jinping para abstenerse de realizar y apoyar ciberrobos sobre la propidad intelectual. Carlin afirmó: "Este enfoque es como un cartel gigante de: 'Prohibido el paso'. Es un: 'Fuera de nuestro jardín'".

Pero otros no están tan convencidos de que el Gobierno estadounidense merezca tanto mérito. El descenso de ataques chinos suscita una pregunta: ¿por qué? Antiguos funcionarios gubernamentales y expertos en ciberseguridad ahora ofrecen un nuevo abanico de teorías. Entre ellas se incluye una provocadora teoría que cuestiona hasta qué punto el ciberespionaje comercial, frente al espionaje más dirigido a tecnologías y capacidades militares en el que participan muchas naciones, realmente representara una prioridad del Gobierno central chino para empezar.

Casi nadie duda de el Gobierno chino invierte una importante cantidad de energías en robar de todo, desde planes para aviones de combate estadounidenses hasta los 22 millones de documentos almacenados por la Oficina de Administración de Personal, ni hay duda alguna de que ha hecho poco por perseguir a los espías comerciales. Pero algunos de los ataques más comercialmente centrados perpetrados por la Unidad 61398, según sostiene esta teoría, pueden haber sido un espejismo, mientras que otros puede que nunca hayan contado con el apoyo explícito de Pekín (China).

Abundan los escépticos

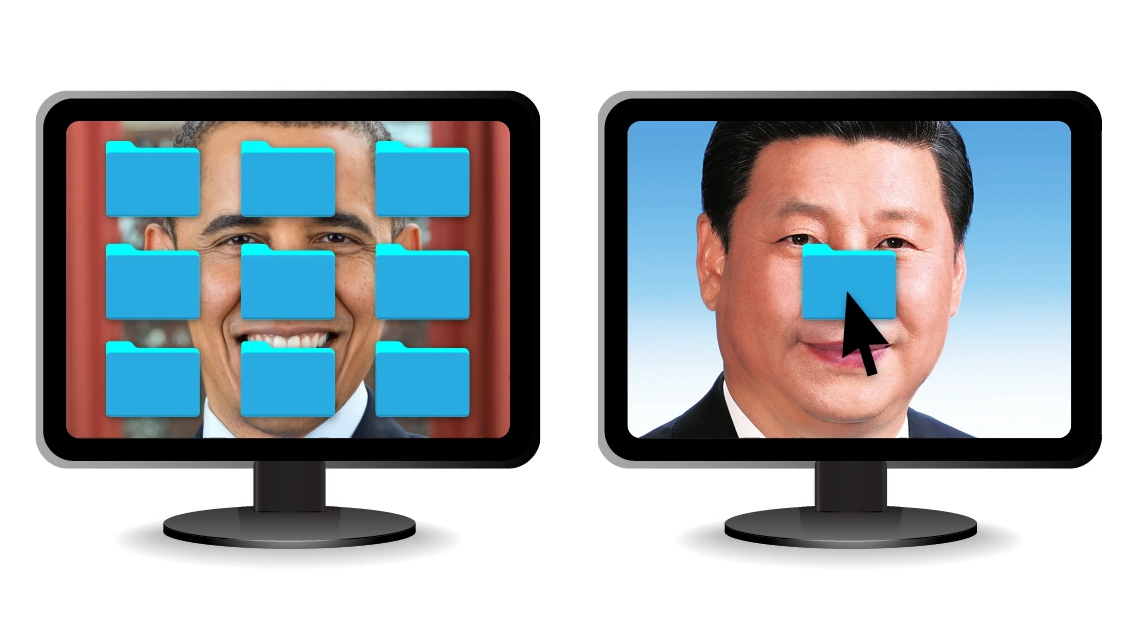

Foto: Cinco miembros de la Unidad 61398 del Ejército Popular de Liberación de China fueron procesados por el Departamento de Justicia de Estados Unidos por espionaje comercial en 2014. Crédito: Other Means.

Foto: Cinco miembros de la Unidad 61398 del Ejército Popular de Liberación de China fueron procesados por el Departamento de Justicia de Estados Unidos por espionaje comercial en 2014. Crédito: Other Means.

En 2013, el antiguo director del FBI Robert Mueller hizo un llamamiento para erradicar ciberamenazas y buscar al "cuerpo caliente que hay detrás del teclado". Hablando en el Instituto Brookings el día después de la difusión del procesamiento de la Unidad 61398, Carlin afirmó que la agencia había logrado "ponerle cara" a ese cuerpo caliente o, más bien, a cinco de ellos. Las fotos de las fichas policiales de estos hombres, que se hacían llamar por apodos como KandyGoo y UglyGorilla, llenaban carteles que decían: Buscados por el FBI.

Estos procesamientos fueron en contra de la práctica diplomática estándar de no someter a los militares activos de otros países a la persecución criminal, y mucha gente de Washington D.C. (EEUU) los afrontó con escepticismo. Algunos dudaban si los cargos se podrían procesar mientras que otros señalaban que la postura del Departamento de Justicia sobre el espionaje comercial (la idea de que recopilar inteligencia económica general es una práctica gubernamental rutinaria y por tanto aceptable, mientras que espiar para el beneficio de empresas específicas no lo es) es una distinción que pocos países reconocerían. El investigador del Instituto Brookings Benjamin Wittes hasta se preguntaba si la acción por parte del Departamento de Justicia era simplemente "una forma muy sofisticada de relaciones públicas legales".

Las dudas persistían en septiembre de 2015, tras el anuncio del acuerdo entre China y EEUU. Algunos creían que el compromiso de Xi de abstenerse de apoyar el hackeo comercial no era más palabrería. El director del Servicio de Inteligencia Nacional de EEUU, James Clapper, afirmó a Defense News: "Personalmente, me siento algo escéptico".

Pero con el paso del tiempo, los analistas de ciberseguridad observaron un curioso cambio. Para su último informe, FireEye empezó en febrero de 2013, el mes en el que la empresa de inteligencia de amenazas Mandiant (ahora propiedad de FireEye) vinculó públicamente a la Unidad 61398 con un edificio altamente protegido en Shanghái (China). Durante los siguientes años, los analistas de FireEye rastrearon ataques a clientes en Estados Unidos, Japón y Europa. Los ataques llegaron a su nivel máximo con más de 70 ataques al mes en septiembre de 2013. Para principios de septiembre de 2015, antes de firmar el acuerdo los presidentes Obama y Xi , se habían reducido a 10 ataques al mes, lo que hizo que el acuerdo pareciera una mera nota al pie de la página del giro de 180 grados de China.

"Todo indica que China ya había modificado su política y enfoque, y que el acuerdo era algo que les resultaba viable porque ya habían cambiado de rumbo", afirma el principal estratega de inteligencia y vicepresidente de FireEye, Daniel McWhorter. El informe está limitado a la visibilidad de la empresa y es ambiguo en algunos detalles como qué documentos robaron los atacantes. Pero en abril el director de la Agencia de Seguridad Nacional de Estados Unidos, Michael Rogers, testificó que los ataques chinos se habían reducido. Mientras tanto, en una ponencia en Aspen, el director de la CIA, John Brennan, reiteró que la comunidad de inteligencia estaba descubriendo menos ataques procedentes de China. En agosto, cuando FireEye anunció que despediría al 10% de su plantilla, los ejecutivos echaron la culpa a la reducción de la actividad china.

Espionaje de aspiradora

Los carteles de "Se Busca" y la fanfarria que acompañó al procesamiento penal de la Unidad 61398 reforzó la percepción errónea del público, perpetuada por series como Mr. Robot, de que los hackers chinos están altamente organizados en cuestión de métodos y herramientas. De hecho, durante mucho tiempo habían destacado por ser descentralizados y descuidados. Pero cuando los expertos en ciberseguridad se maravillaron al detectar múltiples grupos de hackers chinos que penetraban el mismo objetivo, aparentemente sin coordinación alguna. A veces, tales grupos cometieron errores elementales. En el informe de 2013 sobre la Unidad 61398, también denominado APT1, que precedió al procesamiento del Departamento de Justicia, Mandiant fue capaz de atribuir ataques al EPL de China en parte porque los hackers utilizaron la infraestructura de hackeo del ejército chino, que se encuentra fuera del Gran Cortafuegos Chino, para acceder a sus cuentas personales de Facebook y Twitter.

Ahora mucha gente cree que tales grupos simplemente han reducido el ruido que facilitaba su detección. Al mismo tiempo, China probablemente haya redefinido sus prioridades "del espionaje 'de aspiradora' hacia ataques más precisos", señala el investigador del Instituto EsteOeste y el autor de Ciberpolíticas en China, Greg Austin. Los hackers respaldados por el Gobierno antes extraían vastas cantidades de datos y los revisaban después, explica. Eso puede haber inflado artificialmente el número de ataques comerciales, mientras que los hackers que se dirigían a tecnologías como paneles solares se llevaban datos de tarifas junto con las especificaciones de diseño. Un cambio hacia un espionaje más dirigido y más centrado en la seguridad nacional significaría una reducción en la percepción de ciberataques comerciales.

Mientras tanto, algunos tipos como UglyGorilla pueden haber estado trabajando en la sombra, sin el permiso explícito del Gobierno central. El procesamiento de la Unidad 61398, por ejemplo, alega que una empresa estatal "contrató" a la unidad para "elaborar una base de datos 'secreta' para alojar 'inteligencia' corporativa".

Foto: El antiguo fiscal general adjunto John Carlin.

Foto: El antiguo fiscal general adjunto John Carlin.

Esas explicaciones ayudarían a resolver varios misterios históricos. Mientras que hace mucho que Pekín anima a adquirir tecnologías extranjeras, y el robo de direcciones IP está en auge entre empresas chinas, no está claro cómo el país podría facilitar activamente el robo por parte de empresas. El Gobierno chino no dispone de ningún aliado de inteligencia importante y tiene un abanico de prioridades para la recopilación de la inteligencia, incluida la vigilancia a disidentes, mantenerse al tanto de la controversia del Mar de la China Meridional y rastrear a los activistas de Tibet y Xinjiang (China). Se desconoce qué lugar ocuparía el espionaje comercial entre estas prioridades ni cómo se diseminarían sistemáticamente los datos robados en ataques respaldados por el Gobierno.

A pesar de los estrechos vínculos entre el Gobierno chino y el sector privado, en muchas áreas no existe ninguna empresa obvia para recibir los secretos comerciales. El procesamiento de la Unidad 61398, por ejemplo, mantiene que los acusados robaron miles de documentos sensibles de una subsidiaria estadounidense de la empresa alemana SolarWorld AV. El documento insinúa que los hackers filtraron los documentos a una o varias empresas chinas que exportan productos solares a Estados Unidos. Pero unas 400 empresas cumplen con esa descripción, señala Austin.

La noción de que el EPL, en lugar de otra entidad gubernamental china, habría sido el árbitro designado para el espionaje industrial del sector civil resulta extraño a otro nivel. Los tentáculos del EPL antes alcanzaban a aproximadamente 20.000 negocios de todo tipo, desde empresas farmacéuticas hasta burdeles. Pero desde finales de la década de 1990, el Gobierno chino ha dedicado mucha energía a reducir los proyectos secundarios del ejército para que el personal militar piense en las operaciones en lugar de los acuerdos inmobiliarios. Desde que asumió el mando en 2012, Xi Jinping ha sido especialmente firme sobre al trabajo sumergido de los militares.

Xi también ha lanzado un esfuerzo de anticorrupción que, mientras que está políticamente motivado, ha revelado el alcance de los chanchullos militares. En enero de 2015, 16 oficiales militares superiores fueron investigados por ofensas que incluían la venta de altos cargos y rangos al mejor postor. Entre los purgados se encontraba el antiguo vicepresidente de la toda poderosa Comisión Militar Central Guo Boxiong. Tan extremos son los esfuerzos de anticorrupción dentro del EPL que se ha prohibido el alcohol en las recepciones militares con la esperanza de alejar acuerdos desagradables, como por ejemplo la venta de secretos comerciales hackeados.

Un punto de inflexión

En este escenario, el compromiso chino de septiembre del año pasado de abstenerse de perpetrar ataques comerciales parece menos importante. "No es que China esté respetando el acuerdo porque sí, lo hace porque intenta modernizar al EPL y reducir la corrupción", afirma James A. Lewis del Centro para Estudios Estratégicos e Internacionalesde Washington D.C. Mientras que un descenso del hackeo comercial no representa una importante pérdida para China en general, añade, "son unas pérdidas enormes para empresas individuales y las unidades del EPL".

Aun así, las medidas estadounidenses pueden haber ayudado a llevar las cosas a un punto de inflexión para los líderes chinos, que tal vez haya tenido constancia de los ataques y haya elegido mirar hacia otro lado. El antiguo secretario del Departamento de Seguridad Nacional Michael Chertoff, que ahora es el presidente de la consultora de seguridad Chertoff Group, me dijo en el foro de Aspen: "No me parece improbable que les llegara un mensaje de: 'Chicos, basta de bólidos. Si hay algo que merezca la pena robar, háganlo, pero háganlo de forma que no resulte tan obvio'".

Sea cual sea el motivo, la reducción de ataques aparentes debería celebrarse, según el académico de la Escuela de Asuntos Internacionales y Públicas de la Universidad de Columbia (EEUU) Jason Healey, que estudia los ciberconflictos. Incluso si China simplemente ha recortado el trabajo clandestino del EPL y refinado su gestión del ciberespionaje, afirma que su enfoque actual es "mucho menos propenso a escalarse que antes". Healey explica: "Se parece más al sistema estadounidense: coordinas, averiguas qué está pasando. Alguien entra, y compartes el botín. Se parece más al funcionamiento de una organización de inteligencia profesional".

Las negociaciones continuas permiten seguir aplicando presión. Un grupo de trabajo bilateral formado tras el acuerdo de 2015 ahora se reúne varias veces al año. La subsecretaria del Departamento de Seguridad Nacional de Estados Unidos, Suzanne Spaulding, afirma: "Cada vez que hablamos, reiteramos la importancia de respetar el compromiso de ciberseguridad". Spaulding lideró una delegación estadounidense enviada a Pekín el pasado mes de junio cuando el secretario, Jeh Johnson, tuvo que ocuparse del tiroteo masivo perpetuado en Orlando, Florida (EEUU). La responsable continúa: "Les dejamos claro a nuestros homólogos que estamos vigilando este tema de cerca, y que francamente no existe una gran confianza del público en [en el acuerdo]. Son conscientes de que el jurado popular sigue deliberando".